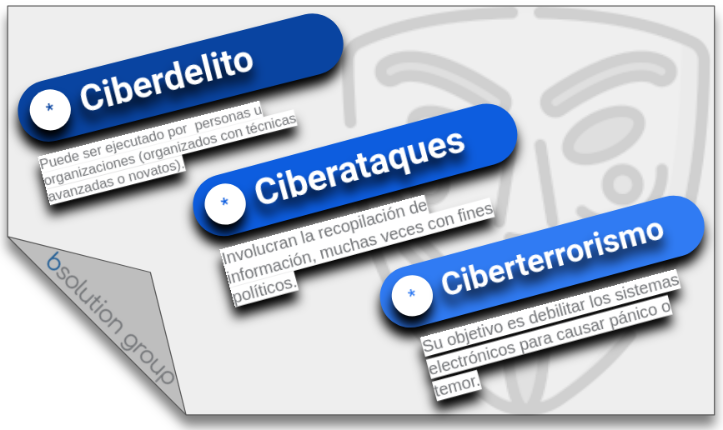

Tipo de amenazas a su información.

En un informe de RiskBased Security, se reveló que unos alarmantes 7900 millones de registros han sido expuestos por filtraciones de datos solo en los primeros nueve meses del 2019. Esta cifra es más del doble (112 %) de la cantidad de registros expuestos en el mismo período durante el 2018.

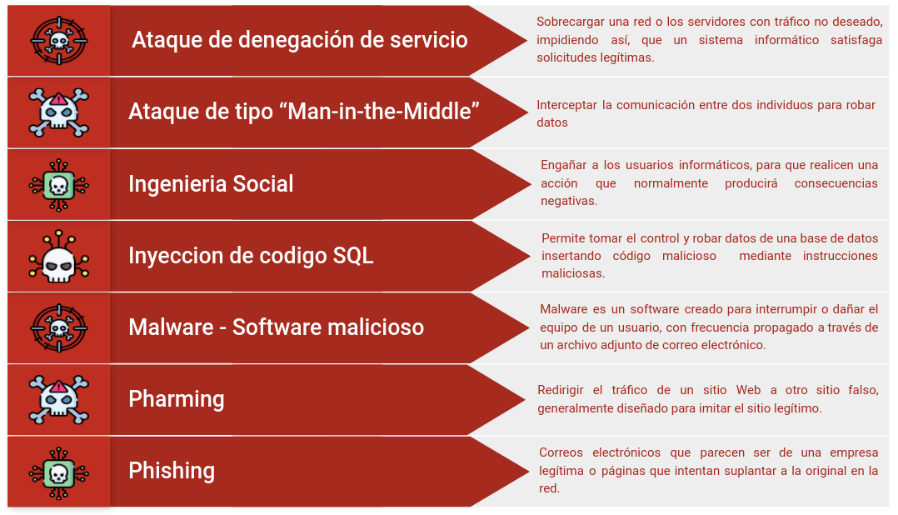

7 métodos usados para vulnerar información.

Los métodos usados para vulnerar información de empresas o personas naturales siguen desarrollándose a un ritmo muy rápido.

Conocer, entender el lugar de la ciberseguridad en su organización con base en la tolerancia al riesgo, le permite comenzar el camino a entender la diferencia entre en dónde está parado hoy en la gestión de riesgos cibernéticos y cuánto se puede acortar la brecha.

Se debe poder definir una estrategia para mejorar el nivel de preparación de su empresa a través de un programa de gestión de riesgo con un alcance de la totalidad de la organización.